「死んでも見られたくないデータ」ってありますか? PCを破壊してからじゃないと死ねないって話、マジでもネタでも目にすることありますよね。Linuxの場合、インストール時にホームディレクトリを暗号化しておけば、ある程度は安心できます。そうしておけば、HDDやSDDを抜かれて持ち去られたとしても、データを見られることはまずないでしょう。

でも、Linuxにログインしている間は復号化された状態になるので、PCをつけっぱなしで急死した場合は秘密のファイルを見られてしまうかもしれません。また、使用中に警察が踏み込んできてPCを触られた場合は、すべて見られてしまうでしょう。「パソコン遠隔操作事件」では誤認逮捕もありましたし、身に覚えがなくても安心はできません。

まぁ実際のところ、急死したり、ログイン状態のPCを誰かに取られるなんて可能性は低いでしょうが、秘密にしたいファイルがログイン中ずっと復号化されているというのは、あまり良くないですよね。つい席を外している間に誰かに見られたり、操作ミスで自ら流出させてしまったりという危険がありますし。それに、USBメモリなどに入れて持ち出す場合は、別の方法で暗号化を考えなければいけません。

そこで、可能な限り秘密のデータを守るために「VeraCrypt」で秘密のファイル置き場を作り、ファイルを使う時だけ開くようにしましょう。これなら、使う時だけ見られる状態になるので、秘密のファイルが流出する危険を最小限にすることができます。また、USBメモリに秘密のファイル置き場を作っておけば、データだけ安全に持ち歩くこともできます。

VeraCryptのダウンロード

VeraCryptは、開発が終了したTrueCryptを元に開発されているオープンソースソフトウェアです。Linuxだけでなく、WindowsやMac OS Xなどでも動作します。LinuxのVeraCryptで「秘密のファイル置き場」をUSBメモリなどに作成し、WindowsやMacのVeraCryptで開く、といったことも可能です。

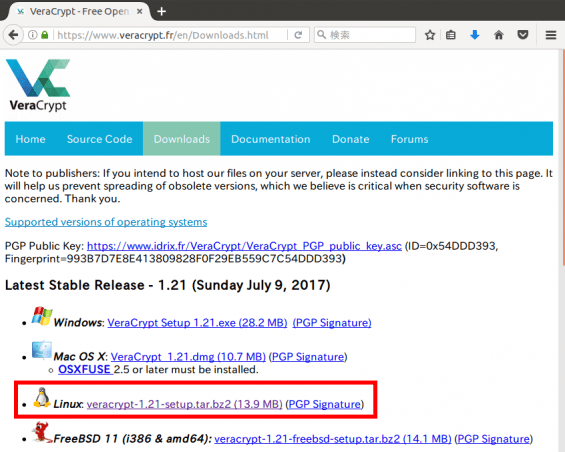

Linuxにインストールする場合は、https://www.veracrypt.fr/にアクセスし、ダウンロードページからLinux版をダウンロードしてください。本記事公開時点での最新安定バージョンは「1.21」でしたので、これで解説を進めます。

ダウンロードファイルの展開

まず、ダウンロードしたファイルを展開しましょう。端末の場合はtarコマンドで展開できます。もちろん、GUIアプリで展開してもいいでしょう。

コマンドで展開する例

tar xvf veracrypt-1.21-setup.tar.bz2ダウンロードしたアーカイブには、以下の4つのファイルが含まれています。

- veracrypt-1.21-setup-console-x64(64ビット・コンソール版)

- veracrypt-1.21-setup-console-x86(32ビット・コンソール版)

- veracrypt-1.21-setup-gui-x64(64ビット・GUI版)

- veracrypt-1.21-setup-gui-x86(32ビット・GUI版)

ほとんどの方に適しているのは64ビットのGUI版でしょう。ここでは、「veracrypt-1.21-setup-gui-x64」使って解説を進めます。32ビット環境の場合は「veracrypt-1.21-setup-gui-x86」を使ってください。

VeraCryptのインストール

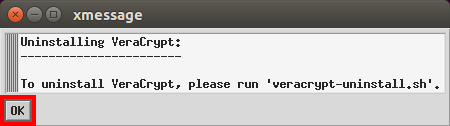

VeraCryptのインストーラーは、xmessageがあればGUIのダイアログで、なければテキストで表示されます。また、VeraCryptはfusermountコマンドとdmsetupコマンドを必要とします。以下の通り実行して、入っていなければ追加しておきましょう。

Ubuntu/Debian系の場合

type xmessage >/dev/null 2>/dev/null || sudo apt -y install x11-utils

type fusermount >/dev/null 2>/dev/null || sudo apt -y install fuse

type dmsetup >/dev/null 2>/dev/null || sudo apt -y install dmsetupCentOSの場合

type xmessage >/dev/null 2>/dev/null || sudo yum -y install xorg-x11-apps

type fusermount >/dev/null 2>/dev/null || sudo yum -y install fuse

type dmsetup >/dev/null 2>/dev/null || sudo yum -y install device-mapperFedoraの場合

type xmessage >/dev/null 2>/dev/null || sudo dnf -y install xorg-x11-apps

type fusermount >/dev/null 2>/dev/null || sudo dnf -y install fuse

type dmsetup >/dev/null 2>/dev/null || sudo dnf -y install device-mapperでは、インストーラーを起動しましょう。

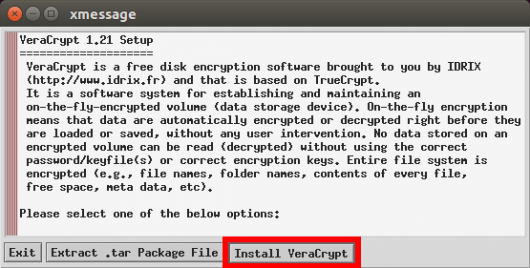

sudo bash veracrypt-1.21-setup-gui-x64通常は「Install VeraCrypt」を選択します。「Extract .tar Package File」を選ぶと/tmp/veracrypt_1.21_amd64.tar.gz内にインストールされます。

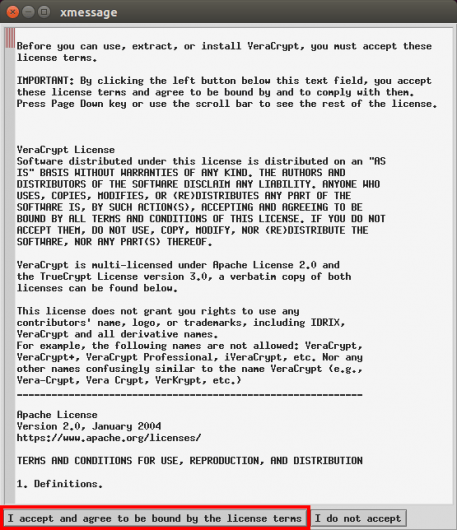

ライセンスに同意します。

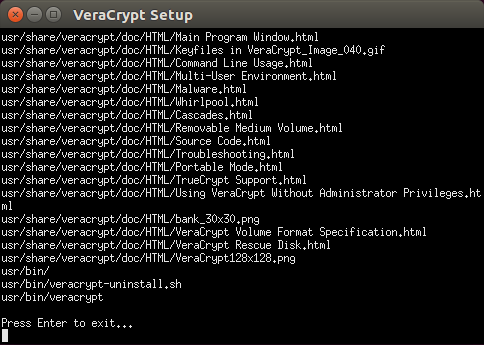

インストール完了です。「Enter」を押して画面を閉じましょう。

VeraCryptで暗号化ボリュームを作る

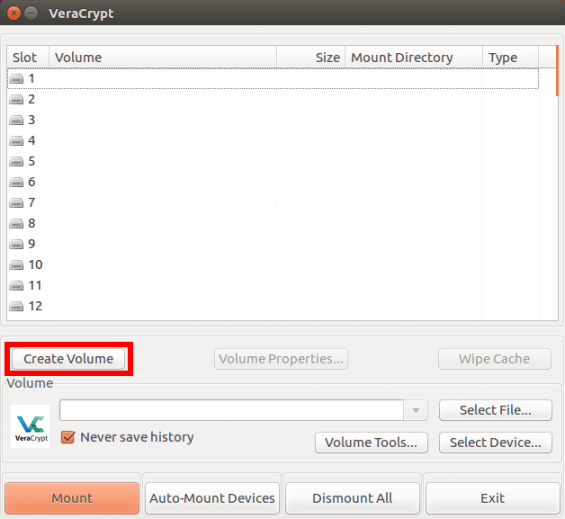

メニューからVeraCryptを起動します。

「Create Volume」ボタンを押します。

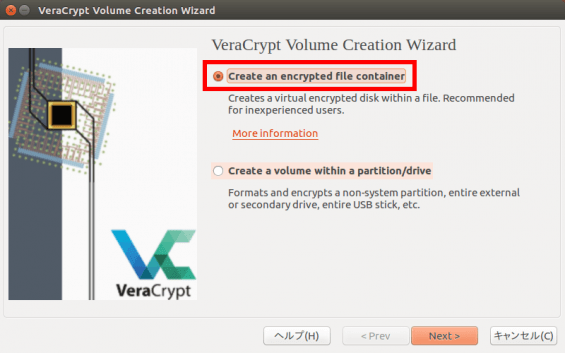

ファイルの中に暗号化ボリュームを作成するなら「Create an encrypted file container」を、パーティションやドライブに作るなら「Create a volume within a partition/drive」を選びます。ここではファイルに作ることにして、解説していきます。

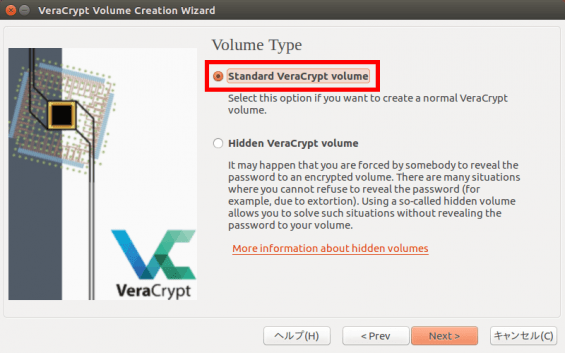

普通は「Standard VeraCrypt volume」を選びます。「Hidden VeraCrypt volume」を選ぶと、通常の暗号化ボリュームの後ろに、別パスワードで守られた隠しボリュームが作られます。

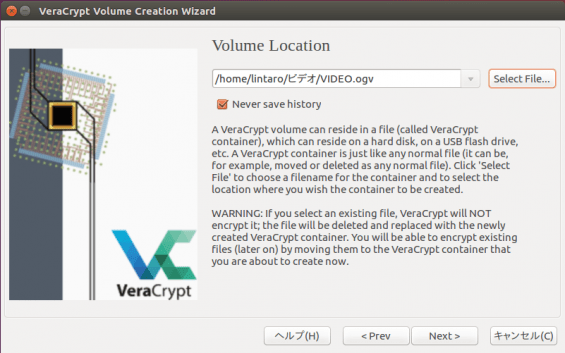

暗号化ファイルの場所と名前を入力します。自分以外には暗号化ファイルだとわかりにくい名前のほうがいいでしょう。以下の例では動画ファイルに見せかけています。

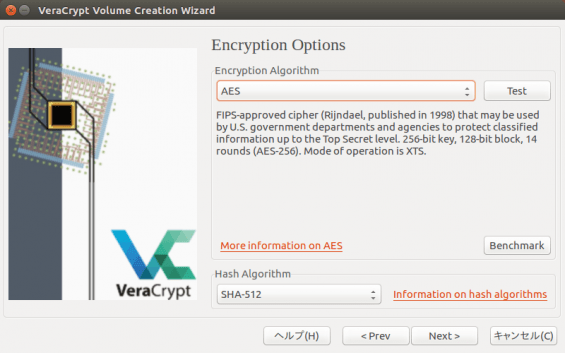

暗号化方式を選びます。通常はデフォルトのままでいいでしょう。より強固なものに変えることもできますが、それだけ処理にかかる負荷が大きくなります。

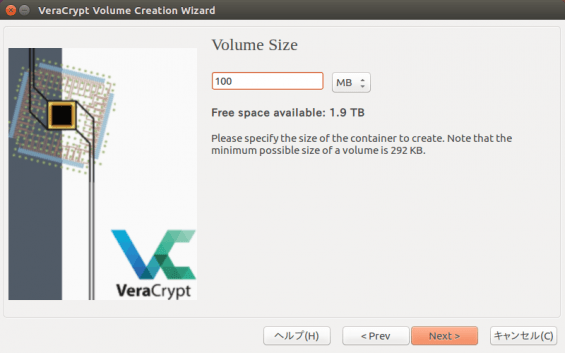

ボリュームのサイズを入力します。入れたいファイルのサイズに応じて決めましょう。サイズを大きくするほど処理に時間がかかります。最初は試しに小さめのサイズのものを作ってみたほうが良いかもしれません。

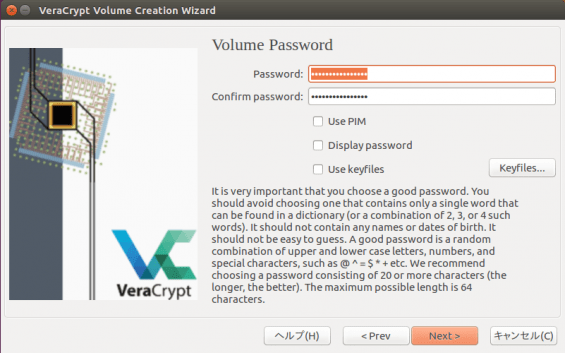

暗号化ボリュームを守るためのパスワードを入力します。「USE PIM」は、セキュリティレベルを落として処理にかかる時間を短縮したい場合以外はオフのままでいいでしょう。オンにすると後でPIMを設定するダイアログがでるので、デフォルトの「485」より小さい数字を入れることで利用時の処理時間を短縮することができます。「Use keyfiles」は、パスワードに加えてファイルを用いることで、よりセキュリティを高めるためのしくみです。ただし、マウント時にキーファイルを指定する必要があるので手間が増えます。

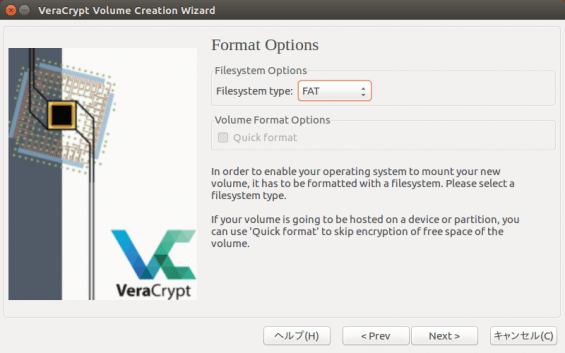

暗号化ボリュームの中に用いるファイルシステムを選択します。WindowsのVeraCryptでもマウントする予定があるならFATやntfsを選んでおきましょう。

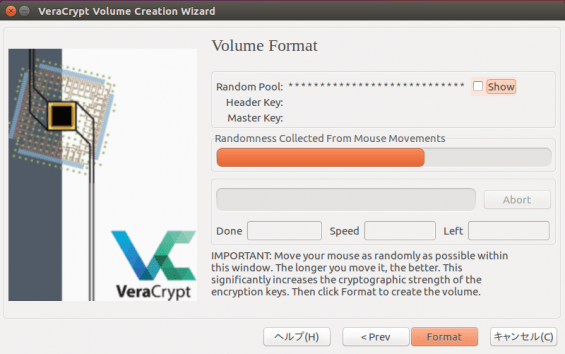

フォーマットダイアログでは、上でマウスを動かすことによって乱数の質を高めることができます。「Format」を押すと、ボリュームが作成されます。

複数作成するのでなければ「Exit」をクリックしましょう。

作成したファイルをマウントする

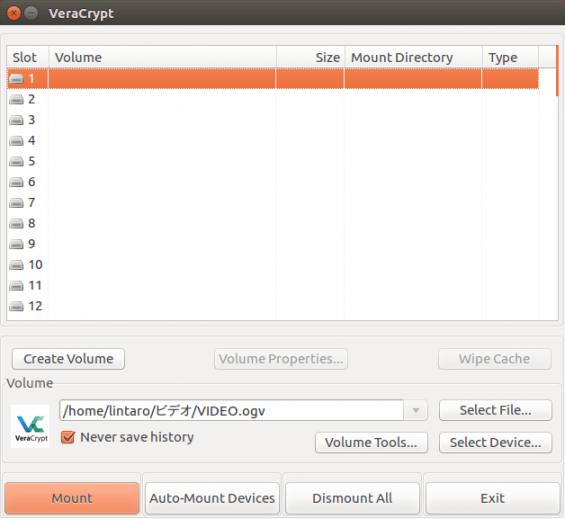

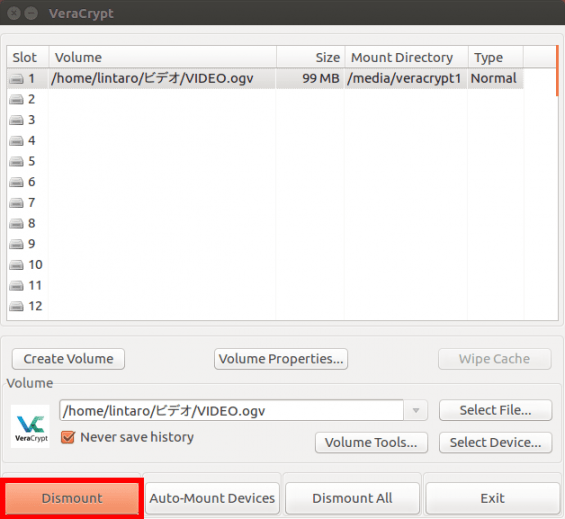

では、作成したファイルをマウントしてみましょう。「Select File…」を押して作成したボリュームファイルを選択、上部のSlotから1つ選び、左下の「Mount」をクリックします。

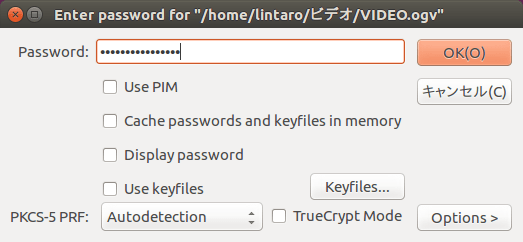

暗号化ボリュームを作成した時に設定したパスワードを入力しましょう。「Use PIM」や「Use Keyfiles」も、作成時に設定していれば入力してください。「OK」をクリックして進めます。

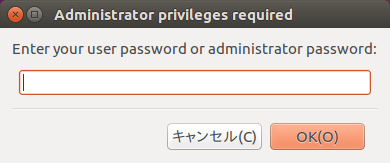

通常はマウントするために管理者権限が必要なので、パスワードを入力します。

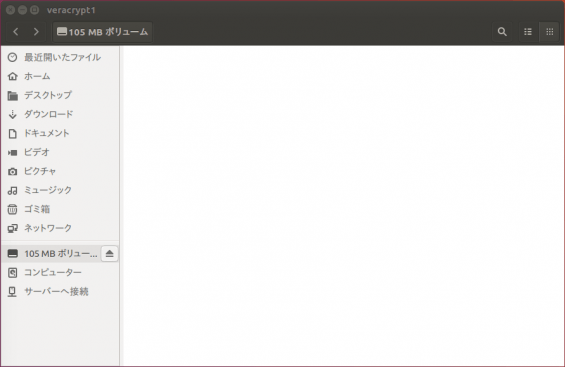

マウントされると、ファイルマネージャーが開いて使えるようになります。秘密にしたいファイルを入れましょう。

使い終わったら、「Dismount」を押して閉じておきましょう。

まとめ

うまく暗号化ボリュームは作れましたか? これで、誰にも見られない秘密のファイル置き場を持つことができました。ただし、パスワードを忘れたら自分でも見られなくなるので注意してください。また、操作をミスしたりファイルが壊れた時のために、消えたら困るファイルは別ディスクの暗号化ボリュームにコピーしておいたり、暗号化ボリュームごとバックアップしたりといった対策も重要です。

コメント